En esta práctica que podemos realizar con nuestros alumnos en clase, la realizaremos no sobre una herramienta concreta, si no

sobre una pequeña Suite de Auditoría conocida como DSNIFF.

¿Conoces la técnica de Phising?, o como se pueden interceptar paquetes entre la comunicación de dos equipos, o incluso engañar a un Switch con su tabla de ARP. Este tipo de técnicas se pueden realizar usando DSNIFF, en este articulo te enseñaré a montar un escenario de pruebas sencillo para probar estas técnicas y que puedas conocer un poco mejor estos ataques.

¿Que es DSNIFF?

Dsniff es un conjunto de herramientas creadas para auditar redes y

realizar tests de penetración creadas por Dug Song

(http://monkey.org/~dugsong/dsniff/).

Con esta herramienta nos daremos cuenta de los realmente importante

que puede llegar a ser la encriptación en nuestras comunicaciones

diarias.

Aunque la Suite tiene un conjunto de herramientas amplio, en este

estudio únicamente nos vamos a centrar en 2 de ellas.

ARPSPOOF y DNSSPOOF

Arpspoof y dnsspoof las cuales facilitan la intercepción de tráfico en

la red, normalmente no disponible para un atacante

arpspoof es la herramienta que usaremos para envenenar tablas ARP.

Se encarga de enviar los paquetes “arp reply” falsos a la maquina que le

indiquemos como “target” para suplantar la dirección MAC de la

segunda máquina que le indiquemos.

dnsspoof permite construir falsas respuestas DNS. Se usa mucho para

saltar controles basados en nombres de hosts o para implementar una

gran variedad de ataques Man in the Middle (HTTP, HTTPS, SSH,

Kerberos, etc).

También en este estudio de caso trataremos con la herramienta tshark

debido a que es una herramienta orientada para el terminal y nos

servirá como apoyo en nuestro laboratorio de pruebas detallada

en el ultimo punto de este documento.

TShark esta diseñada para capturar y mostrar paquetes cuando no es

necesaria o no está disponible una interfaz de usuario interactiva. Es

compatible con las mismas opciones que wireshark.

Para la instalación de estas tres herramientas utilizaremos el sistema Kali Linux.

Kali Linux es la versión actualizada y optimizada de la distro

BackTrack desarrollada por Offensive Security.

Instalar Kali Linux en la computadora es un proceso fácil. Primero,

necesitaremos hardware de computadora compatible. Kali es

compatible con las plataformas i386, amd64 y ARM. Los requisitos de

hardware son mínimos, como se indica a continuación, aunque un

mejor hardware naturalmente proporcionará un mejor rendimiento.

Las imágenes i386 tienen un kernel PAE predeterminado, por lo que

puede ejecutarlas en sistemas con más de 4GB de RAM.

Descargar Kali Linux y queme la ISO a DVD, o prepare una memoria

USB con Kali Linux Live como medio de instalación. Si no se dispone de

una unidad de DVD o puerto USB en su computadora, revise la

Instalación de red Kali Linux.

Requisitos de instalación:

• Un mínimo de 20 GB de espacio en disco para la instalación de Kali Linux.

• RAM para arquitecturas i386 y amd64, Mínimo: 1 GB, recomendado: 2 GB o más.

• Unidad de CD-DVD / soporte de arranque USB

EL Objetivo

El objetivo de nuestras pruebas es comprobar la integridad de comunicación entre equipos conectados a la Red Local (LAN), para ese cometido usaremos Tshark para interceptación de paquetes y ver su encriptación, si la tienen.

Una segunda parte será la seguridad del servidor DNS para interceptar peticiones de IP y modificarlas, redirgiendo al usuario a otra IP.

Finalmente acabaremos las pruebas suplantando las direcciones MAC que tiene el Router de nuestra red en su tabla de ARP, de esta manera cambiaremos la identidad de los equipos en la comunicación. Estas pruebas se realizan en escenarios con Switchs en Capa 2.

Escenario de Pruebas

Para la prueba de concepto hemos creado un escenario de Laboratorio para poder usar las herramientas. Detallamos a continuación el escenario:

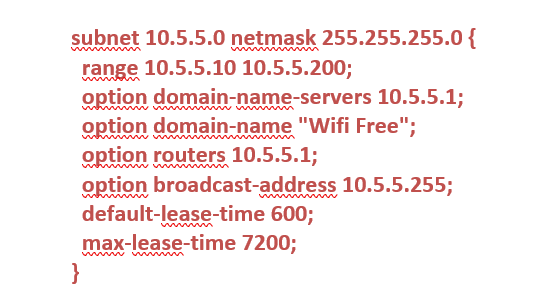

Levantamos una red Wifi Pública (sin contraseña) para una conexión fácil y rápida de diferentes dispositivos.

En esta red Wifi tenemos una Router con salida a Internet y una máquina Linux con sistema Kali Linux para entorno de pruebas y auditorías.

Kali Linux funciona como DHCP y asigna un rango de IPS validos para los diferentes dispositivos conectados por Wifi.

Como medida extraordinaria la puerta de enlace que asigna el Kali Linux no es el Router si no el propio Linux que funcionará como intermediario en el trafico de salida y entrada a internet.

Configuración del DHPC

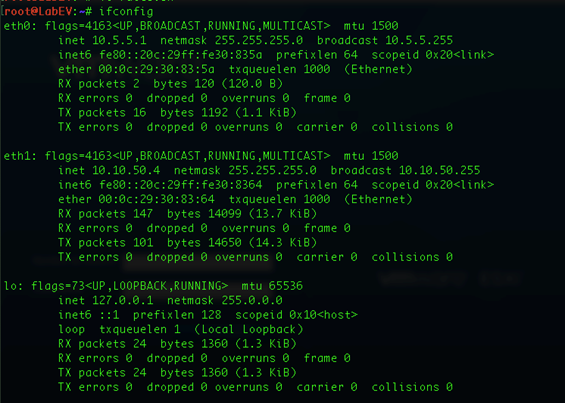

Este Kali Linux tiene dos interfaces para poder realizar la función de Bridge.

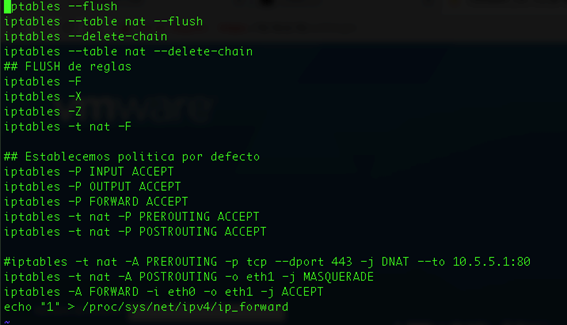

Para que este sistema pueda filtrar los paquetes y funcionar como bridge (falsa puerta de enlace) debemos hacer una pequeña configuración en las IPTABLES.

Para hacerlo más cómodo en este entorno de laboratorio creamos un pequeño script con los siguientes comandos.

De esta manera ya nuestros dispositivos navegarán a través de nuestro Kali Linux.

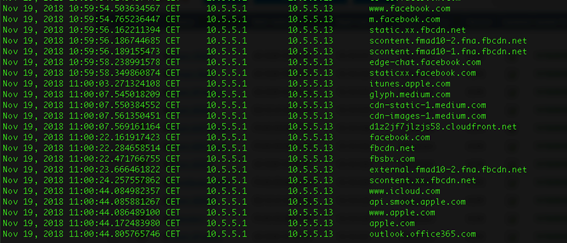

Una vez que ya tenemos nuestro escenario de pruebas, vamos a conectar un dispositivo a esa red Wifi y por medio de Tshark vamos a filtrar los paquetes.

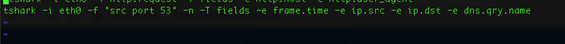

Comandos Tshark

Esto me permitirá capturar paquetes del dispositivo conectado a la Wifi Publica por medio del interfaz eth0 del Kali Linux.

Mostramos un ejemplo de Captura

En esta captura en concreto estamos auditando su puerto DNS 53 para ver su navegación web.

Utilizamos DNSPOOF

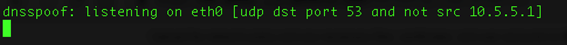

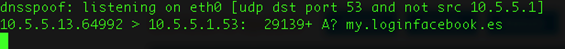

Ahora vamos a utilizar una de las herramientas de nuestra Suite DSNIFF. Con DNSPOOF auditaremos y comprobaremos la integridad del servicio DNS de los clientes conectados.

LA prueba consistirá en integrar (sniffer) un dirección DNS inventada y que el cliente crea que exista y además se le redirija una IP concreta.

En este caso el DNS será http://my.loginfacebook.es y lo mandaremos al propio Kali Linux.

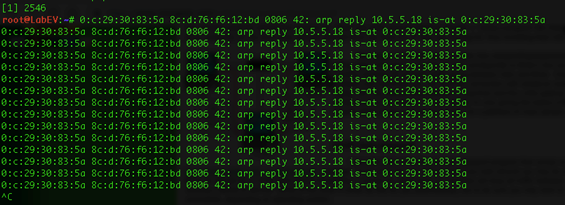

Utilizamos ARPSPOOF

En esta prueba de auditoría vamos enviar paquetes falsos a nuestros Switchs para confundir la MAC de nuestro cliente. En este caso concreto nuestro dispositivo conectado tiene la IP 10.5.5.14 y suplantaremos su MAC con una aleatoria en la IP 10.5.5.18

Comandos usados:

arpspoof -t 10.5.5.14 10.5.5.18

Referencias